Vous voulez une cyberprotection à toute épreuve ? Débarrassez-vous de vos mots de passe

L’authentification de l’infrastructure à clé publique est un outil sûr et transparent pour la cyberprotection.

Il n’y a pas si longtemps, le terme authentification était synonyme de mot de passe ou d’authentification multifacteur (MFA). La mise en place d’un pare-feu autour du périmètre d’un réseau était une attente principale du service informatique. Cependant, l’écosystème technologique d’aujourd’hui est complexe et s’étend sur des effectifs répartis avec des politiques BYOD et plusieurs environnements cloud. La capacité de reconnaître et d’authentifier les identités des personnes, des processus et des appareils dans toute l’entreprise à l’aide de méthodes traditionnelles est au mieux un défi.

S’il n’est pas correctement mis en œuvre, ce sont des failles que les pirates informatiques exploiteront.

Là où il y a un mot de passe, il y a un risque de compromission du mot de passe. Pour créer une défense en couches, de nombreuses organisations se tournent vers MFA pour rendre l’accès non autorisé plus difficile pour les mauvais acteurs. L’idée que la MFA est plus sécurisée que les mots de passe a conduit à son adoption généralisée ; cependant, MFA est également très vulnérable aux compromis.

Les mots de passe et l’authentification multifacteur ont peut-être fourni une sécurité suffisante aux entreprises dans le passé, mais il est clair que le paysage des menaces d’aujourd’hui nécessite une solution plus robuste. Les entreprises d’aujourd’hui ont besoin d’une solution facile à déployer et qui sécurise efficacement l’entreprise sans périmètre. L’étalon-or pour l’authentification et le cryptage sont les certificats numériques basés sur l’infrastructure à clé publique (PKI).

Sommaire

Les mots de passe donnent un faux sentiment de sécurité

Aviez-vous un club-house ou un fort quand vous étiez jeune, et pour que quelqu’un puisse entrer, il devait vous dire un mot de passe secret ? Les amis se murmuraient le mot de passe jusqu’à ce que tous vos amis approuvés puissent entrer. Cela a peut-être commencé que seuls vous (le gardien) et un ami aviez le mot de passe, mais il ne faudra pas longtemps avant qu’il ne soit connu dans tout le quartier. Votre fort a probablement été infiltré par de petits frères et sœurs qui ont d’une manière ou d’une autre appris le mot de passe, et vous deviez changer le secret. Ce scénario se reproduirait encore et encore.

C’était un jeu d’enfant amusant, bien que très inefficace du point de vue de la sécurité.

L’utilisation de mots de passe pour l’authentification est la même idée. Pour que les mots de passe fonctionnent, vous devez avoir un secret partagé : quelque chose qui est connu des deux parties. Cela crée un problème intrinsèquement dangereux sur plusieurs fronts. Pour commencer, les gens ont tendance à oublier les mots de passe. Pour faciliter la mémorisation des mots de passe, les utilisateurs peuvent stocker leurs mots de passe dans un fichier vulnérable, créer des mots de passe en utilisant un modèle cohérent ou utiliser le même mot de passe encore et encore. Toutes sortes de problèmes en découlent. Si un mot de passe est découvert sur un service ou à partir d’une feuille de calcul non protégée, un acteur malveillant peut utiliser ce même mot de passe pour accéder à un réseau de grande valeur, tel qu’un service d’entreprise ou votre compte bancaire.

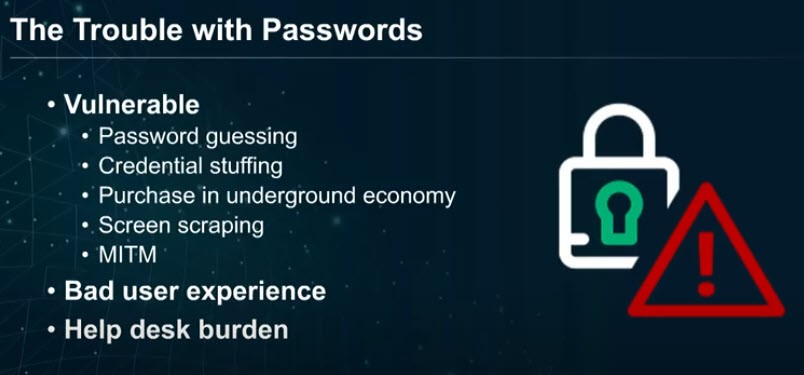

Non seulement les mots de passe sont faciles à voler pour les pirates informatiques d’aujourd’hui, mais ils offrent également une expérience utilisateur horrible et représentent une charge coûteuse pour le service d’assistance. Et ce n’est que le côté humain du problème.

Utiliser uniquement des mots de passe pour protéger les secrets de votre entreprise et lutter contre les cyberattaques n’est plus aussi efficace qu’il y a dix ans.

La sécurité des mots de passe souffre d’une légion de problèmes techniques. Par exemple, si votre machine a été infectée par un logiciel malveillant enregistreur de frappe, le logiciel malveillant peut collecter toutes les données saisies, y compris les mots de passe, et les renvoyer au mauvais acteur. Les mots de passe capturés sont vendus et achetés dans l’économie souterraine, ce qui peut conduire à toutes sortes de chaos.

L’authentification par mot de passe est facile à mettre en œuvre et omniprésente, mais c’est une forme d’authentification très faible.

Authentification multifacteur ou dites-moi deux secrets, et je vous laisserai entrer

MFA est largement considéré comme un remplacement pour les mots de passe ; cependant, la plupart des méthodes de MFA nécessitent toujours un mot de passe. En plus de se souvenir d’un mot de passe, les utilisateurs doivent doublement authentifier leur identité avec une approche basée sur des jetons. Cela prend souvent la forme de notifications push d’appareils mobiles (par exemple, « Vous venez de vous connecter près de Metropolis ? », d’appels téléphoniques automatisés ou de méthodes SMS qui demandent des mots de passe à usage unique (OTP), augmentant ainsi le fardeau des utilisateurs. Mais, au nom de la cybersécurité, c’est une demande acceptable. Droit?

Peut-être. Si cela résolvait les risques associés aux mots de passe.

Le MFA est toujours sujet à l’interception de mots de passe, et même avec la couche d’authentification supplémentaire, il ne résout pas les risques associés aux mots de passe. Même le NIST et le FBI mettent en garde contre une approche MFA.

Examinons les messages texte comme la deuxième mesure d’authentification. Les mauvais acteurs peuvent simplement transférer un numéro de téléphone vers un appareil qu’ils contrôlent et accéder aux OTP. Les méthodes d’authentification par SMS compromises sont faciles à voler pour les attaquants sophistiqués et offrent peu de sécurité supplémentaire par rapport aux approches par mot de passe uniquement.

Les notifications push et les validations non-SMS ne font pas bon ménage non plus. Les méthodes d’attaque sont nombreuses et évolutives. Par exemple, un mauvais acteur peut utiliser des méthodes d’ingénierie sociale convaincantes qui amènent les utilisateurs à télécharger des applications malveillantes avec des capacités d’enregistrement d’écran. Ou considérez ce que l’on appelle les attaques « homme du milieu » où les utilisateurs croient qu’ils entrent leurs informations sur un site Web légitime mais passent par un proxy inverse contrôlé par un acteur malveillant qui peut alors voler le jeton de session sur le serveur du site légitime.

Ni les mots de passe ni l’authentification MFA ne fournissent une défense adéquate, et les deux méthodes font peser le fardeau de l’authentification sur les utilisateurs.

Défendez votre périmètre numérique avec la PKI

Il n’existe pas de solution d’authentification et de cryptage plus puissante et plus simple à utiliser que l’identité numérique fournie par PKI. Plutôt que de partager des secrets, PKI utilise des certificats qui effectuent tout le travail en coulisse, éliminant ainsi le fardeau des utilisateurs et l’accompagnement des erreurs humaines.

PKI fonctionne en utilisant une paire de clés cryptographiques asymétriques composée d’une clé privée et d’une clé publique. Ces clés fonctionnent comme une paire en utilisant des algorithmes cryptographiques incroyablement complexes pour protéger les identités et les données contre tout accès ou utilisation non autorisés. La clé publique consiste en une longue chaîne de nombres aléatoires et est utilisée pour crypter un message. Ce message chiffré ne peut être déchiffré que par la clé privée associée, qui est également constituée d’une longue chaîne de nombres aléatoires. Cette clé privée est une clé secrète et n’est jamais partagée. La paire de clés est mathématiquement liée de sorte que tout ce qui est chiffré avec une clé publique ou privée ne peut être déchiffré que par son homologue correspondant.

La clé privée est intégrée à l’appareil sur lequel elle se trouve : sur chaque ordinateur portable, téléphone, appareil IoT, serveur, client de messagerie et tâche. Dans la mesure du possible, la clé privée est stockée dans un module TPM ou de sécurité matérielle, la protégeant de la découverte même si l’appareil est infecté par un logiciel malveillant ou compromis par un pirate informatique. De plus, la clé privée mettrait des décennies à la force brute, et le résultat est que les tentatives d’attaque échouent.

Le lien entre la sécurité et la convivialité

Il existe une dynamique entre la sécurité et la convivialité : plus vous essayez d’augmenter la sécurité basée sur les mots de passe, plus la facilité d’utilisation est mauvaise, et plus vous êtes exaspéré par les utilisateurs et le support du service d’assistance que vous assumez en tant qu’entreprise. L’application de mots de passe aléatoires forts se retourne également contre eux, les utilisateurs étant plus enclins à écrire les mots de passe sur un pense-bête ou à les enregistrer dans un fichier sur leur machine.

Le meilleur investissement en matière de sécurité est celui qui est facilement déployé et utilisé par les employés. En utilisant PKI, l’authentification est à la fois irréprochable et transparente pour les utilisateurs finaux. Les certificats numériques peuvent être facilement déployés sur chaque appareil et système des employés à l’aide d’outils automatisés. Ne serait-il pas agréable de ne pas avoir à saisir de mots de passe et d’être automatiquement authentifié et d’avoir un accès approprié ? PKI nous fait passer de l’âge de pierre des noms d’utilisateur et des mots de passe à une meilleure expérience utilisateur en termes d’authentification.

Alan Grau est vice-président de l’IoT, des solutions intégrées chez Sectigo, une autorité de certification commerciale et un fournisseur de solutions PKI automatisées sur mesure. Alan a 25 ans d’expérience dans les télécommunications et le marché des logiciels embarqués. Il est un conférencier et blogueur fréquent de l’industrie et détient plusieurs brevets liés aux télécommunications et à la sécurité. Avant de fonder Icon Labs, Alan a travaillé pour AT&T Bell Labs et Motorola. Il est titulaire d’une maîtrise en informatique de la Northwestern University.